气温低,穷B买不起变频空调,现在手冷的一匹,这种屎一样的环境不适合玩CSGO,没办法总不能撸一管再打CS吧,只能码点字了2333

稍微写一下关于内网DNS劫持的东西,其实说白了就是ARP欺骗+中间人攻击。其本质上和运营商的那种大范围的DNS劫持或是投毒还是有很大区别的。。。

话不多说,进入正题,首先我们要做一些准备工作:

1、Kali Linux作为发起攻击的机器,这个不多说,大家自行安装一下。

2、靶机安装Windows系统,这里我就用7了。。。

首先在Kali Linux上搭建一个WEB服务器,用于替换劫持的目标站点。

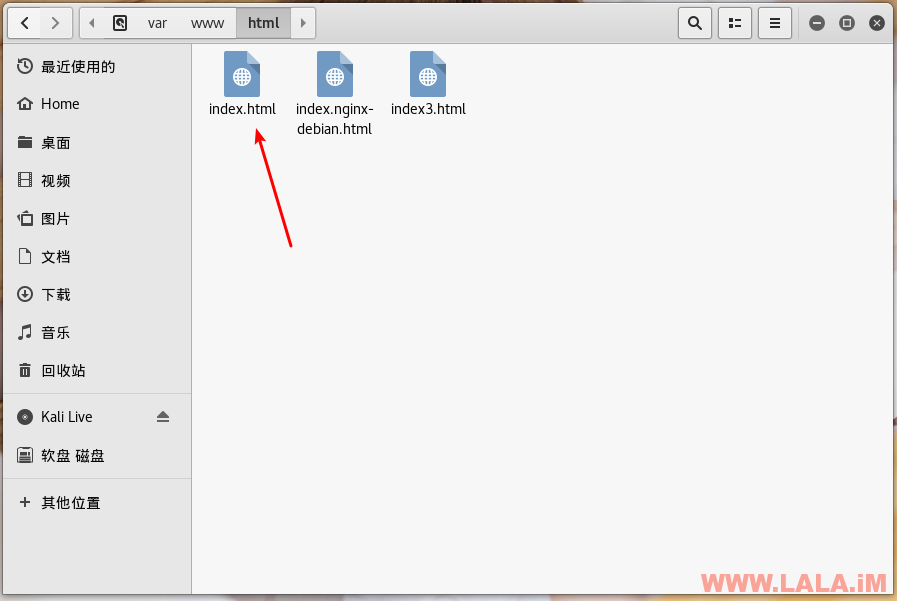

进入目录:

var/www/html在这个目录下随便编写一个html网页命名为index.html吧,我们只是演示一下,没必要把站点弄的那么隆重:

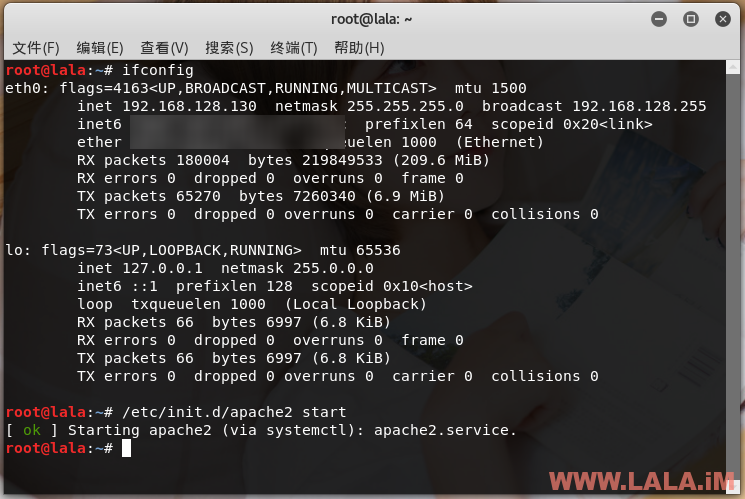

查看Kali Linux的本机IP以及启动Apache服务器:

ifconfig

/etc/init.d/apache2 start如图所示:

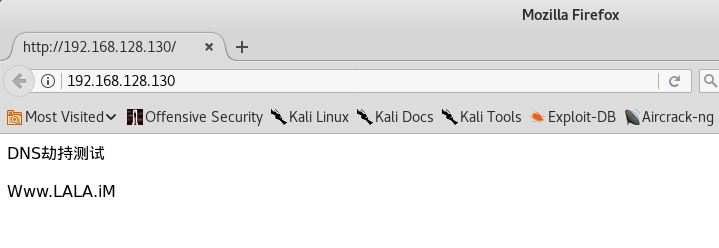

可以先在Kali Linux上打开我们的刚搭建好的html页面看下:

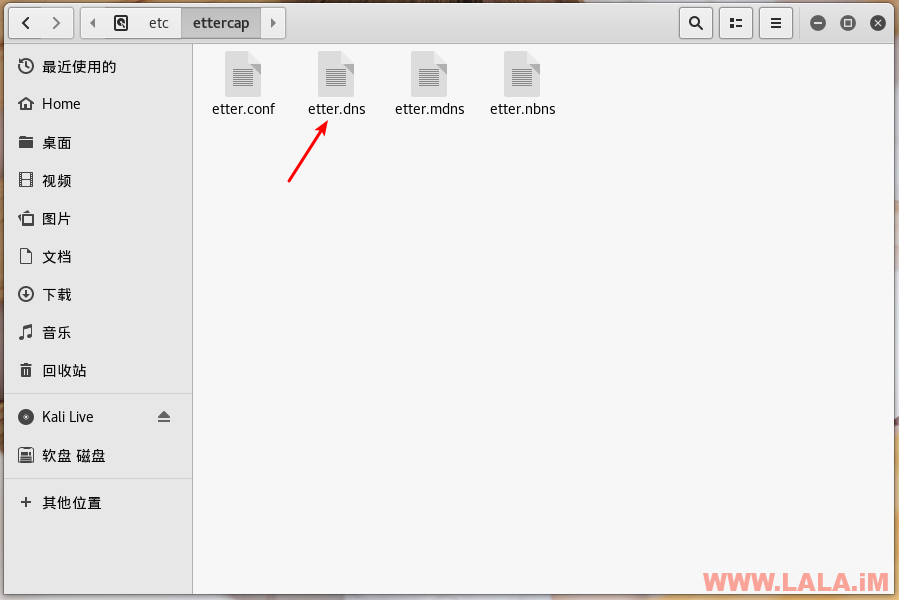

确定WEB服务运行正常后,接着我们编辑ettercap的配置文件:

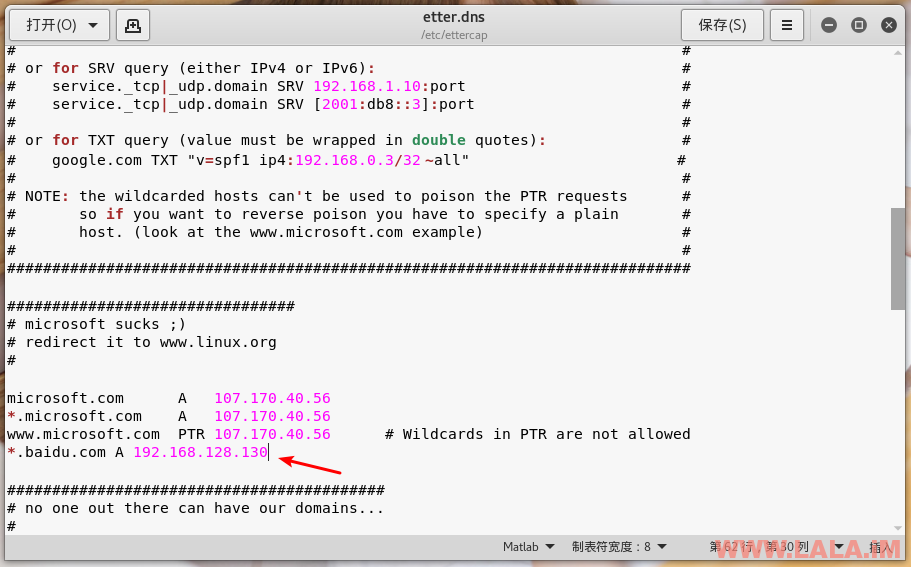

etc/ettercap/etter.dns如图:

可以看到在这个配置文件中ettercap已经给了一个DNS劫持的范例,这里假设接下来我们准备欺骗baidu.com根域名下面的所有子域名,可以如图这样编写一个规则:

现在我们在Kali Linux中找到这款名叫ettercap的工具:

运行ettercap,初始界面是这样子的:

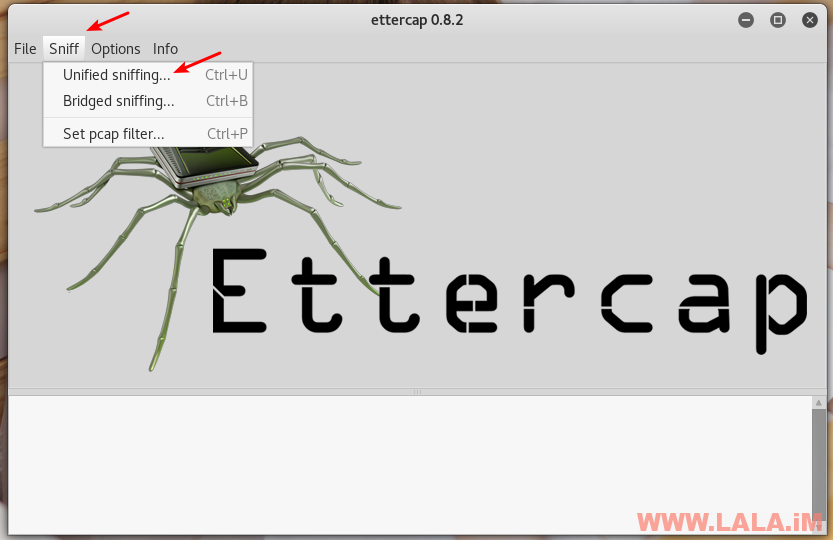

首先点击Sniff-Unified sniffing:

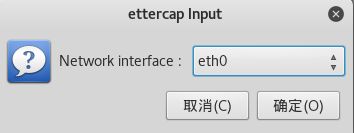

选择我们的网卡,这里我是eth0:

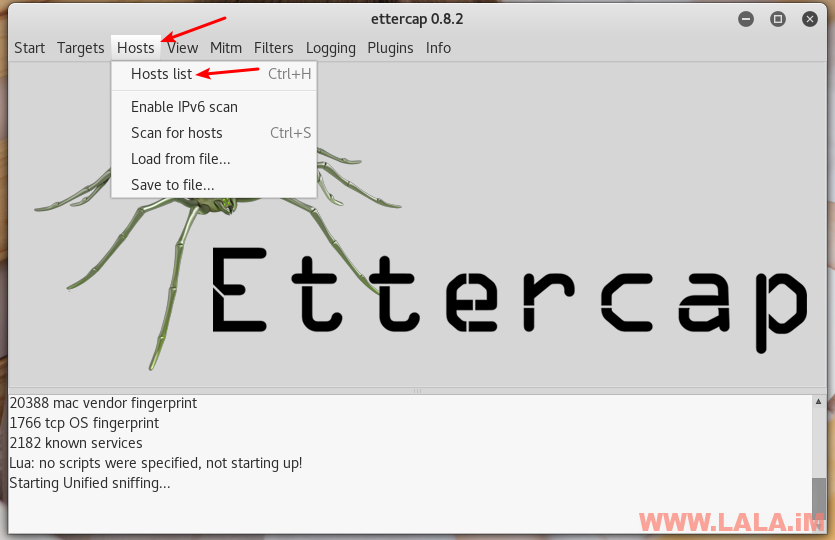

接着点击Hosts-Hosts list:

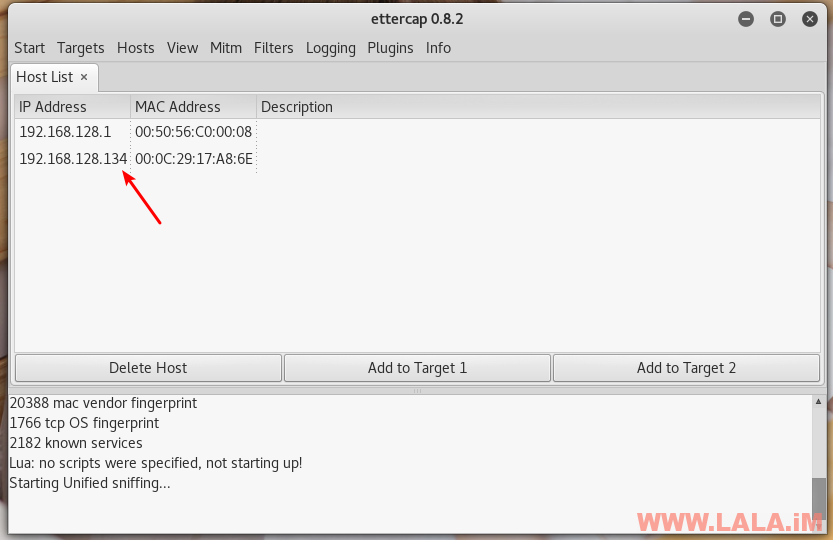

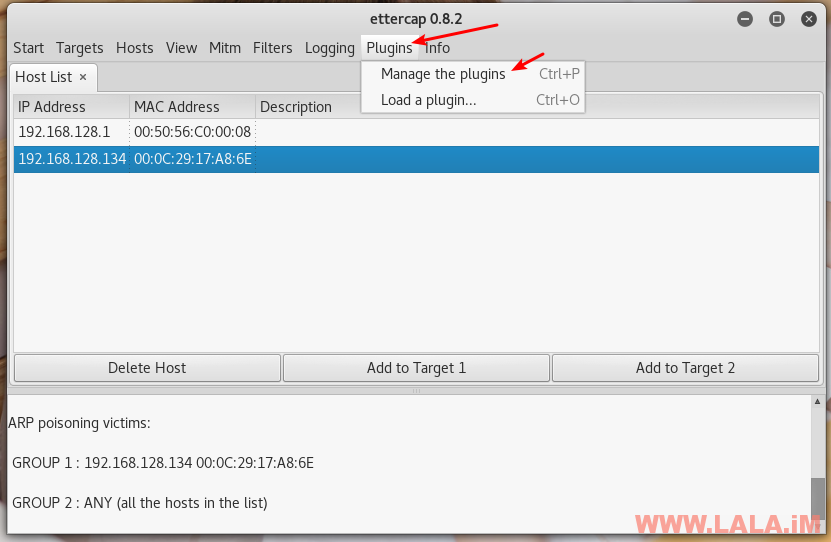

可以看到这里已经嗅探到了我们的靶机信息:

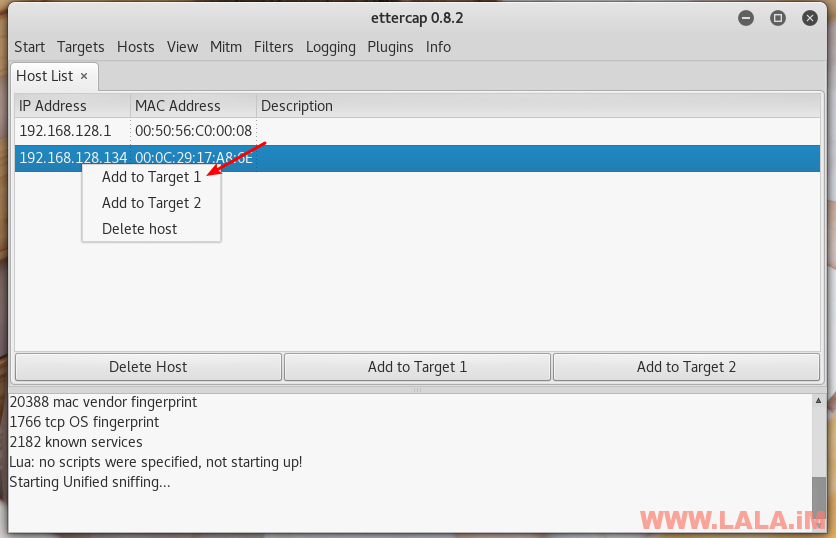

右键靶机信息,点击Add to Target 1:

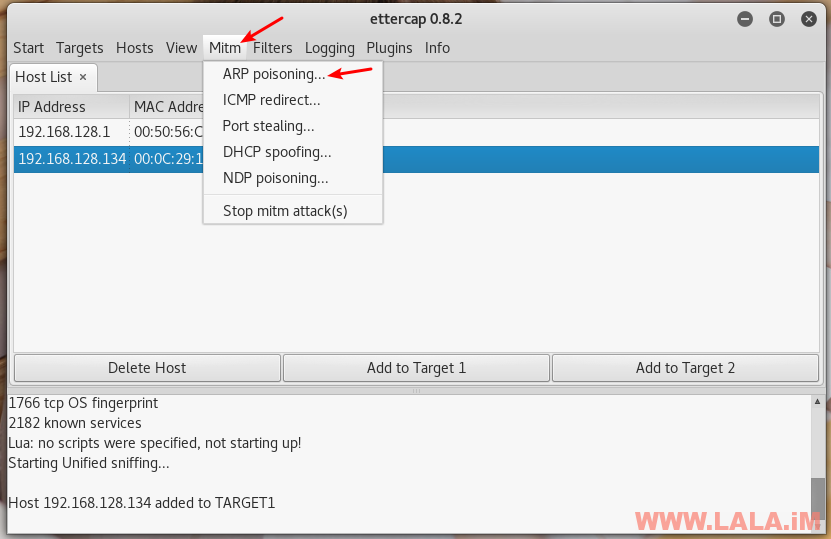

接着选择Mitm-ARP poisoning:

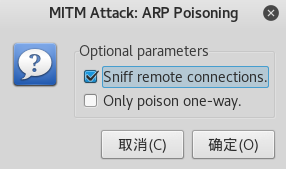

勾选Sniff remote connections:

接着选择Plugins-Manage the plugins:

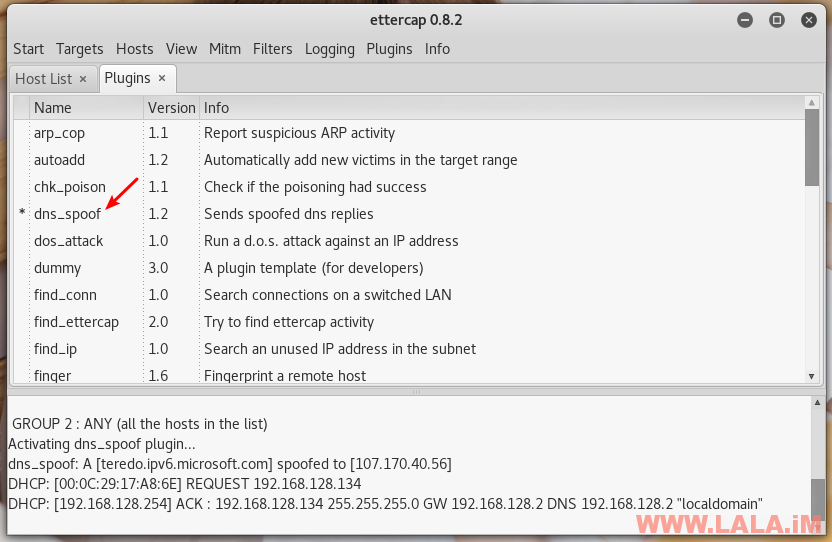

最后选择dns_spoof这个插件双击运行,开始进行DNS劫持:

现在我们来看看靶机上访问百度的域名是一个什么样的效果:

可以看到baidu.com这个根域名下面的所有子域名都被我们劫持到了我们事先准备好的一个html页面上。

写在最后:

1、实际使用这个方法利用起来的话,有一个比较大的弊端就是使用SSL尤其是配置了HSTS的网站,劫持并不是每次都有效果,就比如baidu.com现在首页是强制SSL的,有时候劫持效果最好也只是让它不能访问。。。所以说一定程度上给网站配置SSL还是能起到一定保护作用的。

2、此方法只适用于简单的内网环境,比如在同一个WIFI环境下,这种方法劫持的成功率是最高的,但实际放到某些复杂的网络上说,这个方法就不尽如人意了,比如网关的限制,再比如各种防火墙、杀毒软件的保护,这些都是瓶颈。。。

3、我发现写文章手只会越来越冷,下次TM的直接去跳绳算了,这种偷懒的办法是不能让手热乎起来的。。。